SoCź┴ź├źūż“ŲłĘŌż½żķ╝ķżļ┐Ęź╗źŁźÕźĻźŲźŻČ\Įčż“Imaginationż¼Įo│½

Imagination TechnologiesżŽĪóSoCż╩ż╔╩Ż╗©ż╩źĘź╣źŲźÓLSIż“źŽź├ź½Ī╝ż╩ż╔ż╬ŲłĘŌż½żķ╝ķżļż│ż╚ż╬żŪżŁżļź╗źŁźÕźĻźŲźŻż╬┐ʿʿżźóĪ╝źŁźŲź»ź┴źŃOmniShieldż“Įo│½żĘż┐ĪŻż│żņżŽĪóSoCż╩ż╔CPUź│źóżõGPUĪóDSPĪóź│Ī╝źŪź├ź»ż╩ż╔ż╬żĄż▐żČż▐ż╩░█ż╩żļźūźĒź╗ź├źĄź│źóż“ĮĖ└čżĘż┐╚ŠŲ│öüż╦┼¼├ōżŪżŁżļź╗źŁźÕźĻźŲźŻČ\ĮčżŪżóżļĪŻ

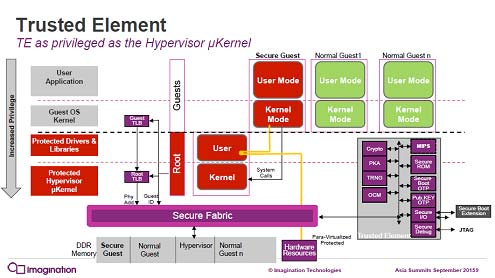

ź╗źŁźÕźĻźŲźŻżŽ▌ŚŽ┤ż╦ż╣żņżąż╣żļż█ż╔╗╚żżż╦ż»ż»ż╩żļĪŻż¼ż¾żĖż¼żķżßż╦▌ŚŽ┤ż╦ż╣żņżą±TČ╔╗╚ż’ż╩ż»ż╩żļĪŻż½ż╚żżż├żŲ┤╦ż»ż╣żņżąźŽź├ź½Ī╝ż╩ż╔ż╦ŲłĘŌżĄżņżõż╣żżĪŻżĮż│żŪĪó╩╔Ī╩WallĪ╦ż“║Ņż├żŲĪóź╗źŁźÕźĻźŲźŻż╬äėżżŗ▓░ż╚┤╦żżŗ▓░ż“├ō┴Tż╣żļż│ż╚ż¼ź╗źŁźÕźóż╩źĘź╣źŲźÓż╬┤╦▄ż╚ż╩żļĪŻżĮżņżķż╬ŗ▓░┤ųż╬╩╔żŽŽsżĄżņż╩żżżĶż”ż╦Ę┴└«ż╣żļĪŻARMż╬TrustZoneż╚żżż”ź╗źŁźÕźĻźŲźŻźĘź╣źŲźÓżŽŗ▓░ż“Ų¾ż─└▀ż▒ż┐żŌż╬ż└ż¼Īóż│żņż└ż▒żŪżŽ’BżĻż╩żżż╚╣═ż©żļźµĪ╝źČĪ╝żŌżżżļĪŻż▐ż┐ĪóARMż╬CPUż└ż▒żŪżŽCPUż╬ź╗źŁźÕźĻźŲźŻżĘż½╝ķż├żŲżżż╩żżĪŻ

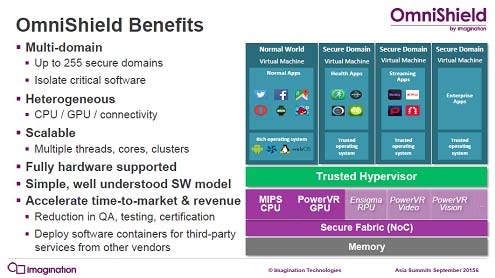

║ŻövĪóImaginationż¼─¾░Ųż╣żļOmniShieldżŽĪóSoCŲŌŗż╦żżż»ż─ż½ż╬ŗ▓░ż“║ŅżĻĪóżĮż╬├µżŪ┤ĶŠµż╩ź╗źŁźÕźĻźŲźŻż╬ŗ▓░ż╚┤╦żżŗ▓░ż“└▀ż▒ĪóżĘż½żŌCPUż╦▓├ż©ĪóGPUżõDSPĪóź│Ī╝źŪź├ź»ż╩ż╔══Ī╣ż╩źūźĒź╗ź├źĄż“ĮĖ└čżĘż┐övŽ®ż╦┼¼├ōżŪżŁżļĪŻCPUż└ż▒ź╗źŁźÕźóż╦ż╣żļż’ż▒żŪżŽż╩ż»ĪóGPUż╩ż╔ż╬źūźĒź╗ź├źĄżŌź╗źŁźÕźóż╦ż╣żļ┼└ż¼┐ʿʿżĪŻ

┐▐1ĪĪSoCż“ĘQōļ░Ķż╦╩¼ż▒ĪóżĮżņżķż“╩╔żŪČĶ└┌żĻź╗źŁźÕźóż╦╩▌ż─ĪĪĮąųZĪ¦Imagination Technologies

ż│ż╬┐ʿʿżČ\Įčż¼▓─ē”ż╦ż╩ż├ż┐ż╬żŽĪóź▐źļź┴ź╣źņź├ź╔/ź▐źļź┴ź│źóČ\Įčż╚Īó▓Š„[▓ĮČ\ĮčĪóżĮżņżķż“┤╔═²ż╣żļźŽźżźčĪ╝źąźżźČČ\Įčż╬ż¬ż½ż▓żŪżóżļĪŻ▓Š„[▓ĮČ\Įčż╚żŽĪó1±śż╬ź│ź¾źįźÕĪ╝ź┐źĘź╣źŲźÓż╩ż╬ż╦Īóż▐żļżŪ╩Ż┐¶±śż╬ź│ź¾źįźÕĪ╝ź┐ż¼Ų░║ŅżĘżŲżżżļżĶż”ż╦Ė½ż╗ż½ż▒żļČ\Įčż╬ż│ż╚ĪŻOSĪóCPUż╚żŌż▐żļżŪ╩╠Ī╣ż╬źŌź╬ż¼Ų░żżżŲżżżļżĶż”ż╦Ė½ż©żļĪŻ╬Ńż©żąĪóLinuxż╚źĻźóźļź┐źżźÓOSĪ╩RTOSĪ╦ĪóżĮżņżŠżņż╦CPUż¼¤²ż»ż╚żżż├ż┐źĘź╣źŲźÓż“╣Į├█żŪżŁżļĪŻż│ż╬▄ćŪ░ż“SoCż╦Ęeż├żŲż»żļż╚ĪóLinux OSż╚SoC1ĪóRTOSż╚SoC2ĪóAndroid OSż╚SoC3ż╚żżż├ż┐źĘź╣źŲźÓLSIż¼▓─ē”ż╦ż╩żļĪŻź▐źļź┴ź│źóżõźĘź¾ź░źļź│źóż╬ź▐źļź┴ź╣źņź├ź╔(╗▓╣═½@╬┴1)ż╩ż╔ż╬Č\Įčż“ĘQCPUź│źóż╦│õżĻ┼÷żŲżļŚlż└ż¼ĪóżĮżņżķż“┐ČżĻ╩¼ż▒Ī”─┤┼Dż╣żļ╠“│õż“Ęeż─övŽ®ż¼źŽźżźčĪ╝źąźżźČżŪżóżļĪŻ

║ŻövĪóImaginationż¼│½╚»żĘż┐OmniShieldČ\Įčż╬▄ć═ūżŽ┐▐1ż╬żĶż”ż╦ĪóĘQĪ╣ż╬SoCż“ź│ź¾źŲź╩ŗ▓░ż╦Ė½╬®żŲĪóżĮżņżŠżņżŽźžźŲźĒż╩ź│ź¾źŲź╩ż╚ż╩żļĪŻ┐▐1ż╬╬ŃżŪżŽĪóSoCµ£öüż“OSż½żķźóźūźĻź▒Ī╝źĘźńź¾ż▐żŪż“▐kż─ż╬ź│ź¾źŲź╩ż╚ż▀ż╩żĘĪóżżżĒżżżĒż╩├ō²ŗż╦▒■żĖżŲĪóżĮżņżŠżņ×┤▒■ż╣żļź│ź¾źŲź╩żŪżóżļĪŻź╗źŁźÕźóż╩ź│ź¾źŲź╩ż╚ź╗źŁźÕźóżŪżŽż╩żżź│ź¾źŲź╩ż“└▀ż▒ĪóżĮżņżŠżņ▓Š„[▓ĮČ\ĮčżŪ╩╠Ī╣ż╬SoCż╚żĘżŲŲ░║ŅżĄż╗żŲżżżļĪŻ╬Ńż©żąĪóżóżļź│ź¾źŲź╩ż¼facebookżõTwitterż╩ż╔żĮżņż█ż╔ź╗źŁźÕźĻźŲźŻż“ØŁ═ūż╚żĘż╩żżźóźūźĻż▐żŪ┤▐żßż┐▒ķōQż“├µ┐┤ż╚ż╣żļSoC1Īó╩╠ż╬ź│ź¾źŲź╩ż╦żŽĖ─┐═┼¬ż╩źžźļź╣ź▒źóż╬źŪĪ╝ź┐ż╬żĶż”ż╦ź╗źŁźÕźĻźŲźŻż“│╬╩▌żĘż┐żż▒ķōQż╬SoC2Īóż╚żżż”żĶż”ż╦żĮżņżŠżņ▓Š„[▓ĮżĄżņż┐SoCż“└▀ż▒Īó╩╠Ī╣ż╬SoCż╬żĶż”ż╦Ų░║ŅżĄż╗żļĪŻż│żņżķż╬ź│ź¾źŲź╩żŽżĮżņżŠżņ▓Š„[▓ĮČ\ĮčżŪ║Ņżķżņż┐źąĪ╝ź┴źŃźļź▐źĘź¾żŪŲ░żżżŲżżżļż╚żŌżżż©żļĪŻ

ź│ź¾źŲź╩ż“żĮżņżŠżņ▓Š„[▓ĮČ\Įčż╦żĶż├żŲ╩¼▀`ż╣żļż│ż╚ż¼żŪżŁżļż┐żßĪó╦▄┼÷ż╦ź╗źŁźÕźóż╦żĘżŲ╝ķżĻż┐żżź│ź¾źŲź╩ż“╩╔(ź”ź®Ī╝źļ)żŪ└┌żĻ▀`ż╣ż│ż╚ż¼żŪżŁżļĪŻż│żņżķż╬ź│ź¾źŲź╩ż“öU(ku©░)ĖµĪ”┤╔═²ż╣żļż╬ż¼Īó┐«═Ļ└Łż╬╣ŌżżźŽźżźčĪ╝źąźżźČżŪĪóż│żņż¼▓Š„[▓Įż╣żļSoCż“┐ČżĻ╩¼ż▒żļĪŻCPUżŽĪóź▐źļź┴ź│źóżŪżóżĻĪó▐kż─ż╬ź│źóżŪ║ŪĮj(lu©░)4ż─ż╬░█ż╩żļź╣źņź├ź╔ż“ĮĶ═²ż╣żļź▐źļź┴ź╣źņź├ź╔öĄ(sh©┤)╝░ż╬źūźĒź╗ź├źĄżŪżŌżóżļĪŻż│ż╬ż┐żßĪóź│ź¾źŲź╩ż“ź╣ź▒Ī╝źķźųźļż╦│╚─źżŪżŁżļĪŻźĮźšź╚ź”ź©źó┼¬ż╦║ŪĮj(lu©░)255ż╬ź│ź¾źŲź╩ż“└▀ż▒żļż│ż╚ż¼żŪżŁżļż¼ĪóĖĮ╝┬ż╦żŽźŽĪ╝ź╔ź”ź©źóżŪżĮż╬┐¶żŽ»éż▐żļĪŻ

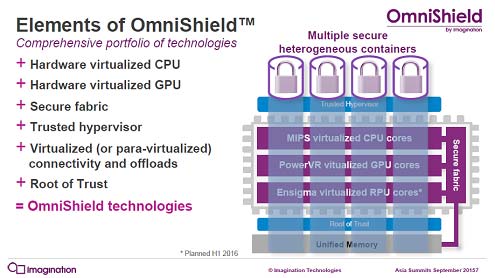

ż│ż╬ź╗źŁźÕźĻźŲźŻźĘź╣źŲźÓOmniShieldż“źŽĪ╝ź╔ź”ź©źó┼¬ż╦Ė½żļż╚ĪóźŽĪ╝ź╔ź”ź©źóżŪ▓Š„[▓ĮżĘż┐CPUż╚GPUĪóź╗źŁźÕźóż╩źšźĪźųźĻź├ź»Īó┐«═Ļ└Łż╬╣ŌżżźŽźżźčĪ╝źąźżźČĪó▓Š„[▓ĮżĘż┐ź│ź═ź»źŲźŻźėźŲźŻż╚ź¬źšźĒĪ╝ź╔ĪóżĮżĘżŲź½ź«ż“É█żļ┤░µ£ż╩ź╗źŁźÕźĻźŲźŻöU(ku©░)ĖµövŽ®żŪżóżļRoT (Root of Trust)Īóż½żķż╩ż├żŲżżżļ(┐▐2)ĪŻ

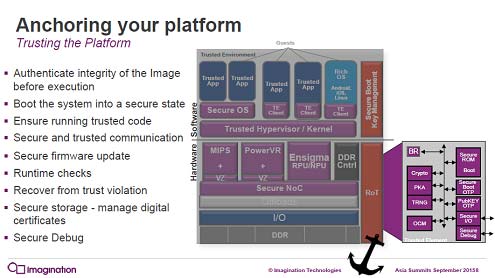

ż│ż╬ź╗źŁźÕźĻźŲźŻövŽ®ż╬źŁźŌżŪżóżļRoTĪ╩┐▐3Ī╦żŽĪóŲ■╬üżĄżņż┐źżźßĪ╝źĖż“╝┬╣įż╣żļØiż╦ź╗źŁźÕźóż½ż╔ż”ż½ż“Ū¦Š┌ż╣żļż┐żßż╬▐k¹|ż╬Š«żĄż╩CPUż╚żżż©żļövŽ®ż└ż╚żżż”ĪŻźĘź╣źŲźÓż“ź╗źŁźÕźóż╦ż╣żļż┐żßż╬╗┼²Xż▒żŪżóżĻĪó┐«═Ļ└Łż╬żóżļź│Ī╝ź╔żĘż½┴÷żķż╩żżĪŻ

┐▐3ĪĪRoTżŽŪ¦Š┌ż╣żļż┐żßż╬Š«żĄż╩CPUĪĪĮąųZĪ¦Imagination Technologies

ż│ż╬RoTż╬źŁźŌżŽĪóTLBĪ╩Translation Lookaside BufferĪ╦ż╬źóź╔źņź╣ż“Ų¾─_▓ĮżĘż┐ż│ż╚ż└(┐▐4)Īóż╚Ų▒╝ęź╗ź░źßź¾ź╚ź▐Ī╝ź▒źŲźŻź¾ź░ŗ╠ńVPż╬Volker PolitzĢ■żŽĖ└ż”ĪŻTLBżŽ▓Š„[▓Įż╣żļŠņ╣ńż╦Īóر═²źóź╔źņź╣ż╚éb═²źóź╔źņź╣ż╚ż“×┤▒■żĄż╗ż┐Š╩¾ż“▐k╗■┼¬ż╦ż┐żßżŲż¬ż»źąź├źšźĪźßźŌźĻżŪżóżļĪŻ▓Š„[▓ĮżĄż╗ż┐éb═²źóź╔źņź╣żŽĪóCPUż└ż▒ż“źóź╔źņź├źĘź¾ź░ż╣żļżŌż╬żŪżŽż╩ż»ĪóŠ«żĄż╩SoCµ£öüĪ╩ź│ź¾źŲź╩Ī╦ż“źóź╔źņź├źĘź¾ź░ż╣żļĪŻTLBż“Īóź╗źŁźÕźĻźŲźŻż╬żĘż├ż½żĻżĘż┐źļĪ╝ź╚TLBż╚ĪóźĘź╣źŲźÓµ£öüż╦źóź╔źņź├źĘź¾ź░żĘżŲż»żļź▓ź╣ź╚TLBż╦╩¼ż▒żļĪŻź▓ź╣ź╚TLBż½żķż╬źóź╔źņź├źĘź¾ź░ż╦×┤żĘżŲĪóRoTövŽ®ż¼żĮż╬źóź╔źņź├źĘź¾ź░ż¼Įj(lu©░)Šµ╔ūż½ż╔ż”ż½ż“Ū¦Š┌żĘ(authenticate)ĪóOKżŪżóżņżąĪóź½ź«ż“│½ż▒żļż╚żżż”źŌź╬ĪŻźŽźżźčĪ╝źąźżźČżŽTLBżŌ│õżĻ┼÷żŲżŲżżżļĪŻ

┐▐4ĪĪTLBż“Ų¾─_▓ĮĪó┐«═Ļ└Łż╬╣ŌżżTLBźóź╔źņź├źĘź¾ź░ż“Š’ż╦Ęeż─ĪĪĮąųZĪ¦Imagination Technologies

ImaginationżŽż╣żŪż╦MIPSż╬Warrior CPUź│źóźšźĪź▀źĻĪ╝żõ(╗▓╣═½@╬┴2)ĪóPowerVRźĘźĻĪ╝ź║7 GPUż╬µ£żŲż╦×┤żĘżŲOmniShield×┤▒■║čż▀żŪĪóMIPSż╬Mź»źķź╣M5150ż╚żżż”║ŪŠ«ż╬IoTĖ■ż▒MCUżŌźŽĪ╝ź╔ź”ź©źóż╬▓Š„[▓Įż“║čż▐ż╗żŲżżżļĪŻżĄżķż╦Īóż│żņż½żķżŌ╗╚ż’żņżļIPź│źóż╬OmniShield×┤▒■ż“┐╩żßżŲżżż»ĪŻ

╗▓╣═½@╬┴

1. ź▐źļź┴ź│źóżĶżĻź▐źļź┴ź╣źņź├ź╔żŪ└Łē”ż“æųż▓ż╩ż¼żķźĘźĻź│ź¾ĀC└čż“║’žō(f©┤) (2007/11/08)

2. ImaginationĪóź▐źļź┴ź╣źņź├ź╔Č\Įčż““EżĻ╣■ż¾ż└MIPS I6400ż“źĻźĻĪ╝ź╣ (2014/09/12)